Arriverà il momento in cui l’Internet of Things (IoT) riguarderà qualsiasi dispositivo ed apparecchio che compreremo per la nostra casa. Probabilmente arriveremo ad un punto nel quale non avremo altro da poter scegliere se non uno smart frigorifero, una lavatrice Wi-Fi o un climatizzatore connesso ad internet.

Se vi siete persi alcune considerazioni su oggetti smart e IoT, vi invitiamo a leggere cosa si può fare con una smart tv e come affrontare la security nell’epoca dell’IoT.

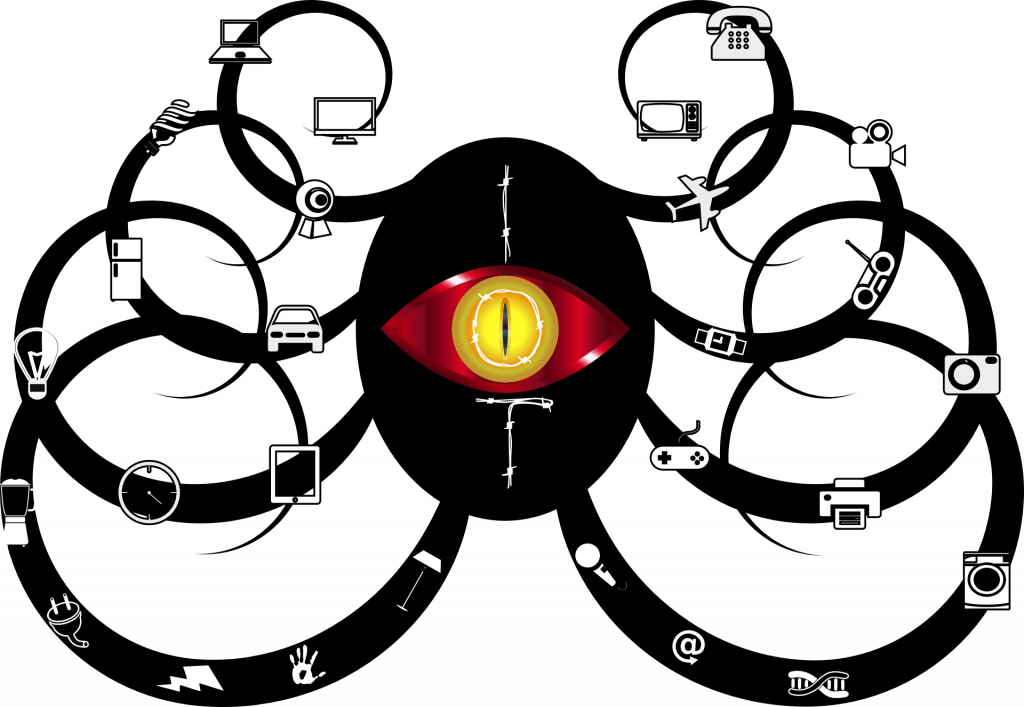

La semplicità nel poter mettere un chip negli oggetti ha significato una crescita inarrestabile nel numero di oggetti “smart” e ci vede oggi circondati da una rete di oggetti insicuri; di fatto la sicurezza (inesistente) di questi apparecchi potrebbe essere definita idIOTic.

Quindi quali passi possiamo intraprendere per proteggerci mentre la nostra quotidianità viene assimilata nell’universo cyborg ?

Il primo passo è accettare che gli apparecchi dell’IoT non ricevono aggiornamenti molto spesso e che soffrono di una moltitudine di vulnerabilità, alcune di esse sono ben note e altre verranno scoperte in un futuro molto vicino.

Ogni periferica dell’IoT porta con sé una buona dose di rischio, spesso sconosciuta, all’interno della vostra rete e più in generale su Internet. Il dispositivo in questione potrebbe invadere la vostra privacy al posto di un attaccante o essere usato come testa di ponte per ulteriori compromissioni dei computer della vostra rete, oppure essere utilizzata come “zombie” per farvi prendere parte, vostro malgrado, ad un attacco DDoS come, ad esempio, Mirai.

Una volta accettata la scarsa sicurezza presente nell’IoT, come possiamo quindi proteggerci ?

Punto 1: Segmentare la rete

Le periferiche dell’IoT comunicano con un servizio esterno di controllo che tipicamente è un servizio web gestito dal produttore della periferica stessa oppure uno “smart hub” locale che gestisce tutte le comunicazioni con gli oggetti IoT.

Nell’ottica di mitigare i rischi che potrebbero essere insiti nelle periferiche dell’IoT, possiamo pensare di segmentare la rete e l’attività in rete della periferica smart dal resto della rete di casa. La maggior parte dei router wireless domestici oggi offrono opzioni per creare “Guest network” o reti wireless aggiuntive isolate che agiscono come vere e proprie reti separate. Queste reti “guest” consentono alle periferiche wireless di collegarsi normalmente a Internet, ma impediscono alle periferiche di accedere al resto della rete.

Alcune implementazioni delle reti guest vanno oltre e consentono anche di impedire la comunicazione tra device della stessa rete guest ( client wireless isolation). In questo modo si può prevenire che il prossimo worm IoT si propaghi dalla vostra telecamera al tostapane (smart, ovviamente). Tuttavia, questo potrebbe creare impedimento a quegli apparati che comunicano con uno smart hub sulla vostra rete. Verificate prima di addentrarvi in questo mondo.

Punto 2: Aggiornamenti automatici

Gli oggetti smart dovrebbero migliorare e semplificare le nostre vite, quindi non ha senso che si debbano controllare periodicamente gli aggiornamenti per ogni singolo dispositivo. Abilitare quindi gli aggiornamenti automatici ci consente di restare aggiornati e auspicabilmente non esposti a vulnerabilità pubbliche.

Vero è che spesso gli aggiornamenti non sono molto frequenti o arrivano in ritardo, tuttavia resta buona norma farli. Gli attaccanti infatti fanno test su periferiche datate alla ricerca di bug noti, strada spesso di più facile attuazione e ancora di successo. E’ un po’ come lasciare la porta di casa aperta, alla fine si tratta di buon senso.

Punto 3: Cambiare le password predefinite

Le perferiche IOT disegnate “al risparmio” spesso vengono prodotte con una password amministrativa hard-codata che quindi non è possibile cambiare.

Cambiate sempre la password predefinita. Se avete acquistato una periferica che non vi consente di cambiare la password, dovreste sostituirla con una che abbia un minimo di predisposizione alla sicurezza. Ancora una volta si segue la strada del minor sforzo, gli attaccanti non avranno bisogno di fare grande ricerca e sviluppo di articolati zero-day dal momento che una semplice password nota e predefinita funziona benone lasciando la porta aperta al poter fare qualsiasi cosa con i vostri dati.