Nel lontano 2016 il CINI (Consorzio Interuniversitario Nazionale per l’Informatica) pubblicò un report che si concretizzava in 15 controlli essenziali per la cybersecurity.

Oggi parliamo molto di NIS2, di normative speciali e sembra ci siano sforzi mostruosi per tirare nella schiena prodotti e soluzioni per “tamponare” una cosa strategica come la Cybersecurity.

Se però scendiamo nel tessuto imprenditoriale delle PMI, questa situazione acquisisce dei toni tragicomici. Aziende di 20 dipendenti, che hanno sempre lavorato con il tecnico delle stampanti, che si trovano in una supply chain dove devono dimostrare di essere in linea con la ISO27001. Vero è che i danni ci sono, ma manca ancora una cultura seria e “accessibile” al discorso cybersecurity.

Come consulenti e specialisti sul campo viviamo quotidianamente questa situazione; abbiamo grandi aziende che snocciolano budget importanti sulla cybersecurity ( molto denaro, poca cultura), abbiamo medie aziende che si arrabattano come possono e piccole aziende che finiscono spesso nei guai. Come aiutare tutti ?

Ci siamo detti: ripartiamo dall’inizio e una buona imbeccata ci è arrivata dalle forze dell’ordine: ripartiamo dai 15 controlli essenziali del CINI.

Questo articolo quindi è per voi. Chi ? Tutti. Tutti ricontrollate questi 15 controlli essenziali e cercate di capire a che punto siete. Prima della NIS2, prima della ISO, prima della TISAX, prima di PCI-DSS. Questi 15 controlli riuscite ad ottemperarli ?

Partiamo !

E si parte subito con il doppio salto carpiato: Inventario dispositivi e Software.

Come abbiamo già più volte ribadito qui: come faccio a proteggere qualcosa che non so di avere ? Impossibilie.

Ecco quindi i primi 4 controlli:

1 Creare un inventario di sistemi, dispositivi, software e servizi

E’ fondamentale che ognuno abbia consapevolezza del proprio ambiente, e si produca un inventario di tutto quello che c’è in rete e sappia quali sono i servizi e i software in uso.

2. Minimizzare l’esposizione sui social/servizi da terzi

“Ma ci serve ?”, è una buona domanda. L’uso di servizi web offerti da terze parti infatti dovrebbe essere limitato a quelli strettamente necessari. Questa pratica riduce il rischio di esposizione a minacce esterne e minimizza la superficie di attacco. Abbiamo ancora molte PMI che espongono direttamente servizi di Desktop Remoto per il telelavoro: non è il modo giusto di farlo.

3 Creare inventari di informazioni, dati e sistemi critici

Questa cosa fa già parte del risk management. Ok, nel punto 1 parliamo di inventario di tutto, ma qui dobbiamo concentrarci su quello che è critico per l’azienda. Dove stanno i dati interessanti ? o i sistemi critici ?

4 Nominare un referente per la cybersecurity

Beh, non c’è molto da aggiungere, ma se siete riusciti a dare un nome al responsabile dell’antincendio, potete fare la stessa cosa con la cybersecurity. Se faticate a trovare una persona per questo compito, cercate un ruolo apicale, o strategico. Ricordatevi che la Cybersecurity non è solo tecnicismo è soprattutto “visione d’insieme” che può anche sfociare nel campo normativo e/o legale.

E infatti, si cambia tema e ci si sposta sulla Governance.

5 Identificare e rispettare le leggi e i regolamenti relativi alla cybersecurity.

Cosa fa la mia azienda ? Devo rispettare delle norme ? A che problemi vado incontro se non rispetto i regolamenti ? Sto adempiendo correttamente ?

E ora un po’ più tecnico

6 Utilizzare e mantenere aggiornato software antimalware su tutti i dispositivi che lo consentono.

Ok sembra anacronistico e assurdo, ma c’è ancora chi compra l’antimalware solo per i server. Il punto dovrebbe essere: il dispositivo supporta l’installazione di un antimalware ? Dovresti avere l’antimalware, sì anche sul telefono, che è un dispositivo.

Ci avviciniamo quasi a metà e si arriva alla gestione delle password e degli account.

7 Utilizzare password lunghe e diverse per ogni account, dismettere vecchi account, implementare autenticazione forte

8 Effettuare l’accesso ai sistemi usando utenze personali, non condivise con altri

9 Applicare il principio del privilegio minimo di accesso alle risorse

Ok, a qualcuno fischieranno le orecchie. Eppure non c’è niente di sbagliato, ne abbiamo parlato anche qui in diversi articoli di come le password restino ancora un punto critico e di come proteggere le identità sia fondamentale. Anche se qui stiamo parlando di prassi che dovrebbero essere consolidate è bene ricordarsi che sono tutti frangenti da sistemare. Togliere i local admin se non necessario, togliere le password condivise, fare account nominali, anche amministrativi, implementare autenticazione forte dove disponibile.

Ma siamo giunti al punto 10 : la Formazione !

10. Eseguire adeguata formazione per tutto il personale, coordinata dai vertici aziendali.

C’è solo una cosa su cui vale la pena di soffermarsi: quel “coordinata dai vertici aziendali”. Non c’è niente di più inutile e stupido di un corso o di una attività di formazione calata dall’alto senza che i vertici aziendali ci credano veramente. La formazione ha senso se c’è volontà di farla, ancor prima del dovere di farla.

e siamo alla protezione dei dati

11 Effettuare le configurazioni iniziali con del personale esperto

Non avete idea di quante configurazioni “predefinite” ci siano là fuori. Se non si conoscono gli oggetti è difficile inserirli in rete con coscienza. Magari funzionano, certo, ma funzionano male o funzionano non configurati correttamente (admin:admin non va bene )

12 Definire procedure di backup dei dati critici

E anche questa cosa è una decisione che andrebbe presa insieme ai vertici aziendali. Non è solo tecnica. I miei dati critici come li proteggo ? ho bisogno di storico ? quanto ? dove li sto mettendo ?

13 Utilizzare dispositivi di protezione delle reti

Devi avere un firewall. Ma devi anche aver messo un esperto a configurarlo, altrimenti è come non averlo messo.

Gli ultimi 2 controlli ci parlano di prevenzione e mitigazione

14 In caso di Incidente informare i responsabili. Il ripristino deve essere. curato da personale esperto.

Qui c’è poi un delirio che è arrivato direttamente dal GDPR. Comunque: Succede qualcosa ? Vanno informati i responsabili, teoricamente il datore di lavoro dovrebbe sapere come comportarsi. No al ripristino fai da te; se gli attaccanti hanno un punto di persistenza, potresti vanificare il ripristino che va ragionato con la direzione ed effettuato da personale preparato.

15 Eseguire gli aggiornamenti software/firmware e dismettere hardware e software non più supportato

Non più supportato non significa solo che se chiami non ti danno più supporto; significa che quell’oggetto diventa col tempo sempre più vulnerabile e sempre più a rischio. Fate gli aggiornamenti, fate manutenzione ordinaria. Buona parte degli attacchi si arginano facendo una semplice ma puntuale manutenzione.

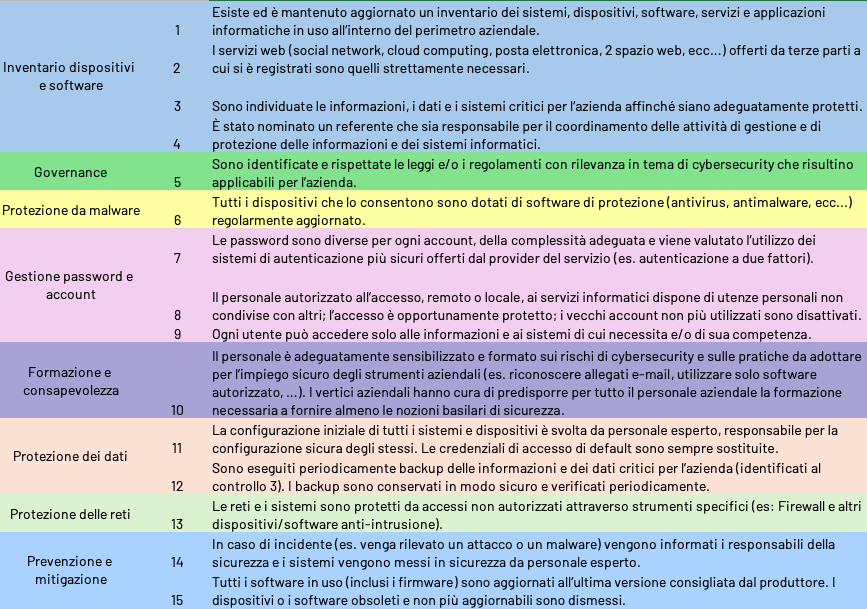

Ed eccoci arrivati alla fine di questo articolo su i 15 controlli essenziali del CINI per la cybersecurity; ed ecco una bella tabella riassuntiva dei 15 punti.

Siete a posto con tutto ? Manca qualcosa ? Forse è il caso di dedicare del tempo a qualche punto ?

Implementare questi punti non richiede necessariamente risorse ingenti, ma richiede impegno, consapevolezza e competenze.

Continueremo a ribadire che investire nella sicurezza informatica oggi significa proteggere il futuro dell’azienda.

a questo link trovate la presentazione del CINI