Cultura e normative

6 concetti sulla cybersecurity per CEO o CISO

6 concetti sulla cybersecurity per CEO o CISO. Dobbiamo smettere di pensare che la cybersecurity...

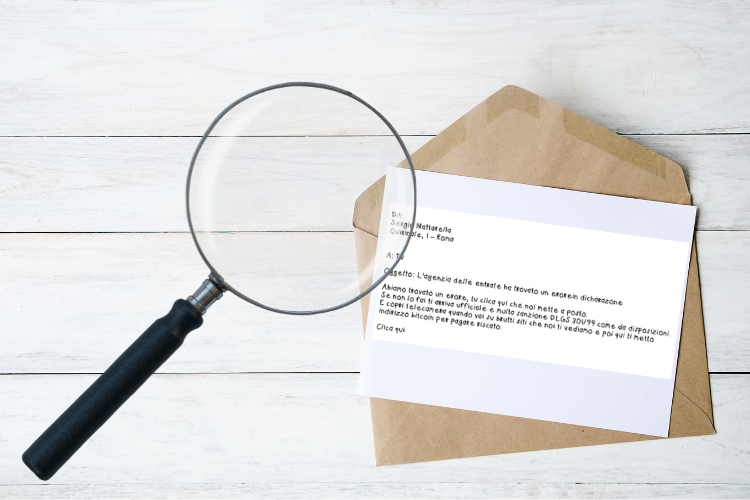

Phishing istruzioni per l’uso

Phishing istruzioni per l’uso Tra le molteplici minacce che possono colpire un’azienda, il phishing e...

Altro che NIS2, i 15 controlli essenziali del CINI

Nel lontano 2016 il CINI (Consorzio Interuniversitario Nazionale per l’Informatica) pubblicò un report che si...

Prepararsi per la NIS2: Una Prospettiva Pratica

Prepararsi per la NIS2: Una Prospettiva Pratica Con l’entrata in vigore della direttiva NIS2, le imprese...

10 Modi Efficaci per Riconoscere una Email di Phishing

10 Modi Efficaci per Riconoscere una Email di Phishing Le statistiche sul phishing suggeriscono che...

DNSSEC e DoH – Sicurezza da punti di vista differenti

Nel nostro proseguo nel viaggio con DNS non potevamo non incappare in due acronimi arcinoti:...

Attacchi DNS: Minacce e Strategie di Difesa

Puntata 2 ! Continua il nostro viaggio alla ri-scoperta del DNS. Come abbiamo detto nella...

DNS Firewall: Un’arma potente contro gli attacchi DNS

..ed eccoci alla puntata numero 3 ! Se vi siete persi le puntate precedenti, potete...

Sicurezza DNS: Fondamenti e Importanza

Sempre più spesso sentiamo parlare di DNS e Sicurezza. In BeSafe ci piace farci domande...

Posta elettronica istruzioni per l’uso

Posta elettronica istruzioni per l’uso La posta elettronica, uno strumento così diffuso eppure così poco...

- 1

- 2